-

<6주차> 네트워크 교육 정리!클라우드 교육/보고서! 2022. 12. 5. 08:36

목차

VLAN

Virtual Lan

스위치를 논리적으로 나눌수 있다

만약 vlan을 사용하지않으면 물리적으로 switch를 나눠야 하기때문에 장비의 갯수가 배로 들것이다.

기본적으로 스위치를 연결하면 같은 네트워크끼리 통신을 하게 되어있다.

BroadCast를 줄인다.

보안성을 향상시킬수 있다.

VLAN이 다르면 arp를 격리시켜버린다

같은 VLAN 이면 통신 가능

VLAN 이름 달라도 통신 가능

하지만 vlan을 통해 다른 네트워크를 연결해서 통신이 되지않도록 통제할 수 있다.

만약 두개의 스위치로 통신하려면

아래처럼 설정해두면 스위치끼리 vlan 설정이 되지않아 통신이 불가하게 된다.

그래서 스위치간의 통신포트도 vlan 설정을 해두어야하는데, 아래처럼 두개의 선을 연결해 vlan 구간마다 따로 설정해줘도 되지만,

아래처럼 Trunk 포트라는 것을 사용해도 된다.

802.1Q(IEEE) 라고 하는데

모든 모드가 지나갈수 있는 특징이 있는데, 이로인해 보안성은 떨어지지만 속도는 빠르다

MAC address 설정법

아래는 Mac address를 확인할건데 pc0에서 모든 pc에 핑을 보내면, mac address가 확실히 입력될거다.

핑날린후에

아래처럼 들어가면 MAC Address를 확인할 수 있다.

스위치에서

관리자 모드에서

show mac-address-table를 하면

mac 주소를 확인할 수 있다.

MAC 주소는 보통 5분정도 유지한다

DYNAMIC : 동적타입이라는 의미이다

Fa 0/24가 두개가있는 이유는 하나는 switch이고 하나는 switch에 연결된 PC이다.

아래는 실제 PC의 MAC 주소 확인법이다.

PC에서

arp- a를 치면 현재 가지고있는 mac address를 확인가능하다

아래 ip에 정적으로 MAC 주소를 직접 집어넣을수 있다 이또한 5분정도 유지된다.

예문 1

아래처럼 구상할 건데 vlan 배치를 해보자

왼쪽 switch cli모드로 들어간다

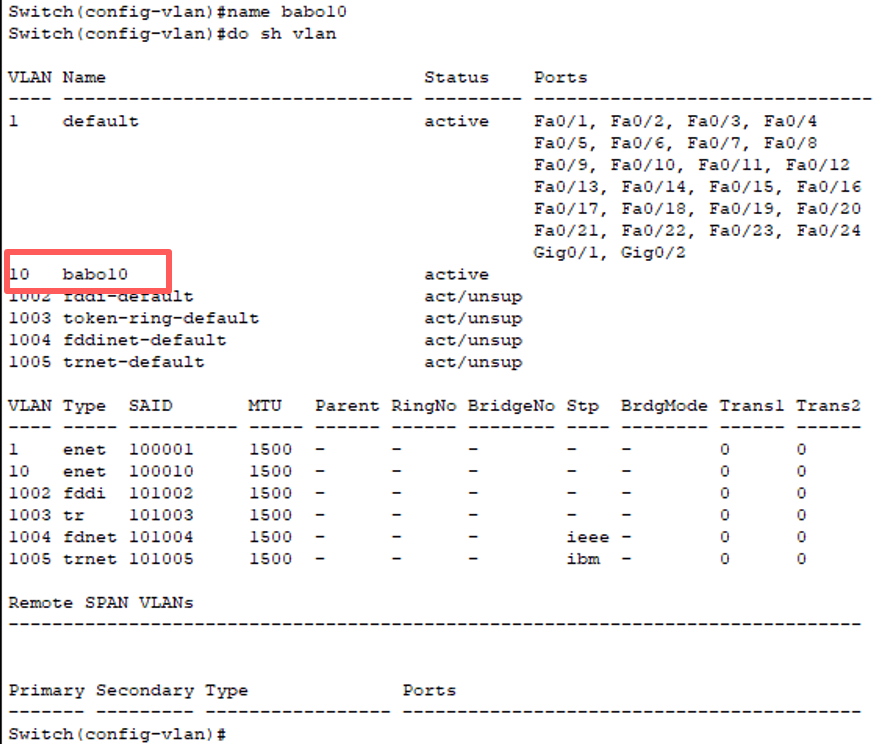

아래처럼 하면 vlan 설정을 볼 수 있다.

en

conf t

do sh vlan

1000번이후에는 예약되어서 쓰고있어서 보통 2~1000번이내로 만들면됨

vlan 10

name babo10

이렇게 되면 바뀌게 된다.

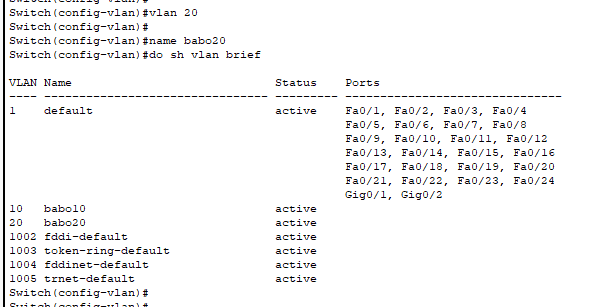

vlan 20

name babo20

do sh vlan brief

이렇게 하면 간단하게 볼수 있다.

exit

int f0/1

switchport access vlan 10 - 하나만 배치할때 이렇게함

exit

int range f0/2-5

sw a vl 10

확인해보면

exit

int r f0/6, f0/8 , f0/10

sw a vl 10

확인해보면

아래는 vlan 20 설정하는법

이렇게하면 vlan 10, 20의 설정이 끝났다.

이렇게 하나의 네트워크에서도 스위치의 포트에 따라 vlan을 설정해서

분리할 수 있다.

이렇게 ping을 쳐봐도 안가는것을 알 수 있다.

아래처럼 스위치 10번 포트에 새로 연결해주면 ping을 보낼 수 있다.

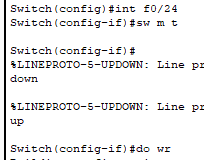

en

conf t

int f0/24

switchport mode trunk

이렇게 설정하고

do show int trunk

하면 설정한 값을 볼 수 있다.

스위치에 설정한것을 요약하면

en

conf t

vlan 10

name babo10

exit

vlan 20

name babo20

exit

int range f0/1-10

sw a vl 10

int range f0/11-20

sw a vl 20

int range f0/24

switchport mode trunk

do wr이렇게 된다

inter vlan

서로다른 vlan을 통신하기 위해서는 라우터가 필요하다.

예문 2

중간에 라우터가 추가되었다.

en

conf t

vlan 10

name sales

exit

vlan 20

name tech

exit

vlan 30

name admin

exit

vlan 40

name infra

exit

vlan 50

name ceo

exit

int r f0/1-4

sw a vl 10

int r f0/5-8

sw a vl 20

int r f0/9-12

sw a vl 30

int r f0/13-16

sw a vl 40

int r f0/17-20

sw a vl 50

int r f0/21-24

sw m t

do wr스위치마다 위에처럼 입력하면 된다.

라우터는 좀 다른데

아래처럼 입력한다.

특이한점이 f0/0 포트를 열고

소수점을 이용해 열어둔다.

en

int f0/0

no sh

int f0/0.10

encapsulation dot1Q 10

ip add 100.100.100.30 255.255.255.224

no sh

int f0/0.20

encapsulation dot1Q 20

ip add 100.100.100.62 255.255.255.224

no sh

int f0/0.30

en d 30

ip add 100.100.100.94 255.255.255.224

no sh

int f0/0.40

en d 40

ip add 100.100.100.126 255.255.255.224

no sh

int f0/0.50

en d 50

ip add 100.100.100.158 255.255.255.224

no sh

L3 스위치

스위치와 라우터가 합쳐진 장비

하지만 라우터보다 제공하는 기능은 더 적다

VLAN도 스위치의 비용을 절감하기 위해 등장했듯이, L3스위치도 라우터의 비용을 절감하기 위해 스위치와 라우터를 합쳐버렸다.

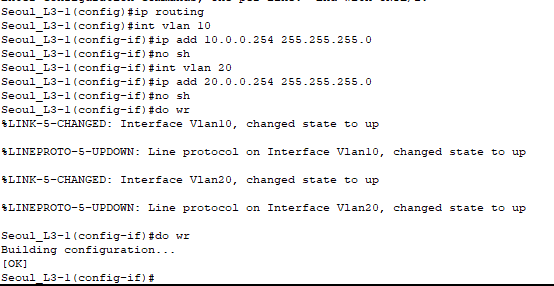

실습 1

1번스위치에 라우터 선언을 하고 게이트웨이들을 입력해줘야하기때문에

1번 스위치에 아래항목을 추가한다.

exit

ip routing

int vlan 10

ip add 10.0.0.254 255.255.255.0

no sh

int vlan 20

ip add 20.0.0.254 255.255.255.0

no sh

do wr

실습 2

한곳의 라우터만 만들면 되기때문에, 1번 스위치에 아래처럼 추가한다.

exit

ip routing

int vlan 10

ip add 10.0.0.254 255.255.255.0

no sh

int vlan 20

ip add 20.0.0.254 255.255.255.0

no sh

int vlan 30

ip add 30.0.0.254 255.255.255.0

no sh

int vlan 40

ip add 40.0.0.254 255.255.255.0

no sh

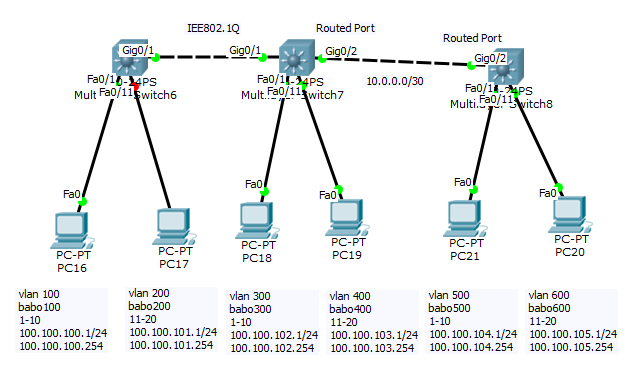

do wr실습 3

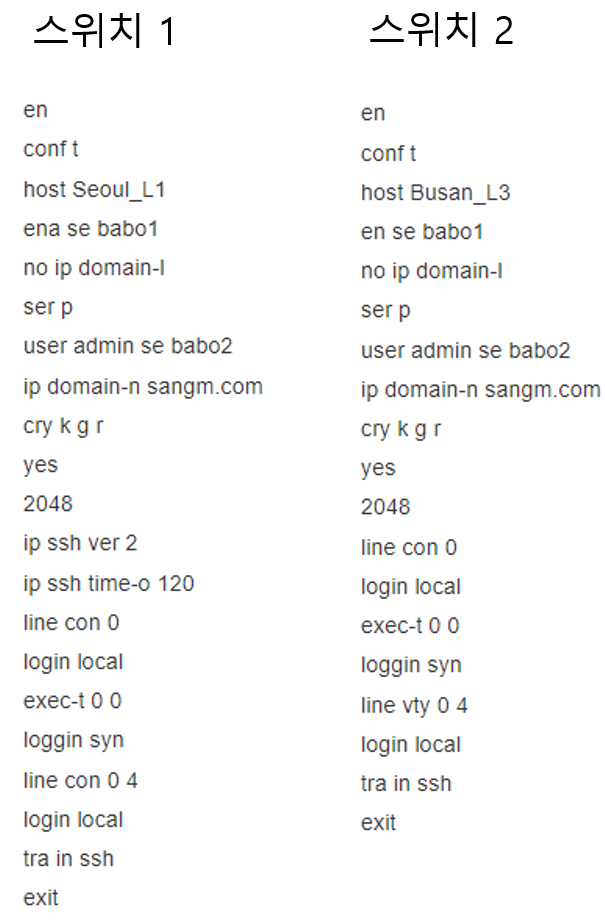

아래처럼 기본적인 설정을 해둔다.

그리고 기본적으로 vlan 선언을 하기위해 아래처럼 입력하고

1번 스위치는 21번 포트가 라우터와 연결되어있기때문에 trunk선언을 추가해준다.

그리고 마지막 라우터

en

conf t

host Seoul_R1

ena se babo1

no ip domain-l

ser p

user admin se babo2

ip domain-n sangm.com

cry k g r

yes

2048

ip ssh ver 2

ip ssh time-o 120

line con 0

login local

exec-t 0 0

loggin syn

line vty 0 4

login local

exit

int f0/0

no sh

int f0/0.10

en d 10

ip add 10.0.0.254 255.255.255.0

no sh

int f0/0.20

en d 20

ip add 20.0.0.254 255.255.255.0

no sh

int f0/0.30

en d 30

ip add 30.0.0.254 255.255.255.0

no sh

int f0/0.40

en d 40

ip add 40.0.0.254 255.255.255.0

no sh이렇게 추가하면

위처럼 40.0.0.1 에서 10.0.0.1까지 핑이 간다.

실습 4

이렇게 기본세팅해주고

아래처럼 vlan 설정

아래처럼 ip 라우팅선언 해준다.

eigrp 설정하기 위해 이렇게 한다.

실습 5

기본설정

vlan 설정 및 trunk 포트 설정

라우팅

스위치끼리의 라우팅

eigrp 설정

권한부여

멤버서버에서 DHCP를 구성하려면 AD 서버의 권한부여가 필요하다.

먼저 AD서버로 로그인해, 아래처럼 DHCP로 들어가서

아래 우클릭하면

이렇게 권한부여하면된다.

클래스 구분

IP를 할당받을때 클래스별로 IP를 부여할 수 있다.

아래처럼 추가해서

이름을 입력하고

ASCII에 입력하면 이진법은 자동번역되니 굳이 이진법으로 하지말자.

그럼 아래처럼 추가 됐다.

그리고 범위 내의 새정책을 클릭하면,

정책이름은 범위별로 구분될 수 있게 지어도 된다.

아래 추가를 누르면

사용자 클래스를 선택하고 추가를 누른다

그리고 확인

그리고 할당될 IP를 부여한다.

추가로 라우터, DNS , DNS이름 정도는 추가할수 있다.

DNS 서버를 추가하면

아래처럼 조회한번한다. 그리고 넣는다

DNS 이름도 넣고

이러면 이제 지금까지 설정한거 요약본이 나온다. 확인누르면 세팅끝

범위옵션들어가보면 설정한게 다 나온다.

그럼 지금까지 노가다 했던것을 사용해보자.

할당받을 pc에서 실행창에 ncpa.cpl을 눌러

네트워크 이름을 확인하자

명령프롬프트를 관리자 권한으로 실행하고

ipconfig /all 을 하면 클래스 ID로 받아온것을 알 수 있다. 필자는 중간에 잠깐 변경해서 IP가 달라졌다.

DNS 자동 복제

DNS 서버를 운영하면, 하나만 운영하지않기때문에, 여러대를 돌리면 그들끼리 메인 PC에서 자동업데이트를 받아오게 설정 할 수 있다.

mem1에서

mem1에서

C드라이브에 04_config 파일을 만들어준다.

그리고

우측을 눌러 설정해준다.

..클릭해서 파일찾아넣어준다.

그리고 비밀번호 설정하고 확인

파일찾아넣어준다 .

mem2에서 아래처럼 입력하면

04_config파일이 뜬다. 그리고 적용누르면 비밀번호 입력 후 확인

그리고 아래 파일을만들어준다.

새로고침하면 이렇게 자동으로 사이트가 추가된다

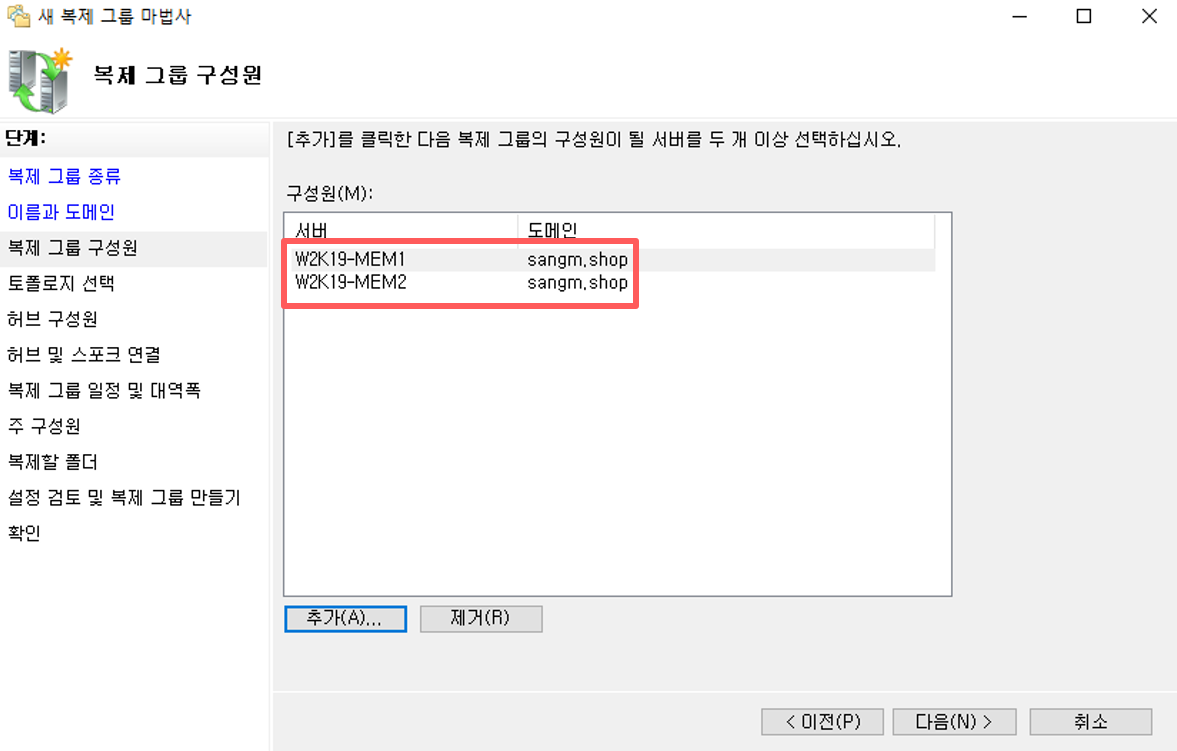

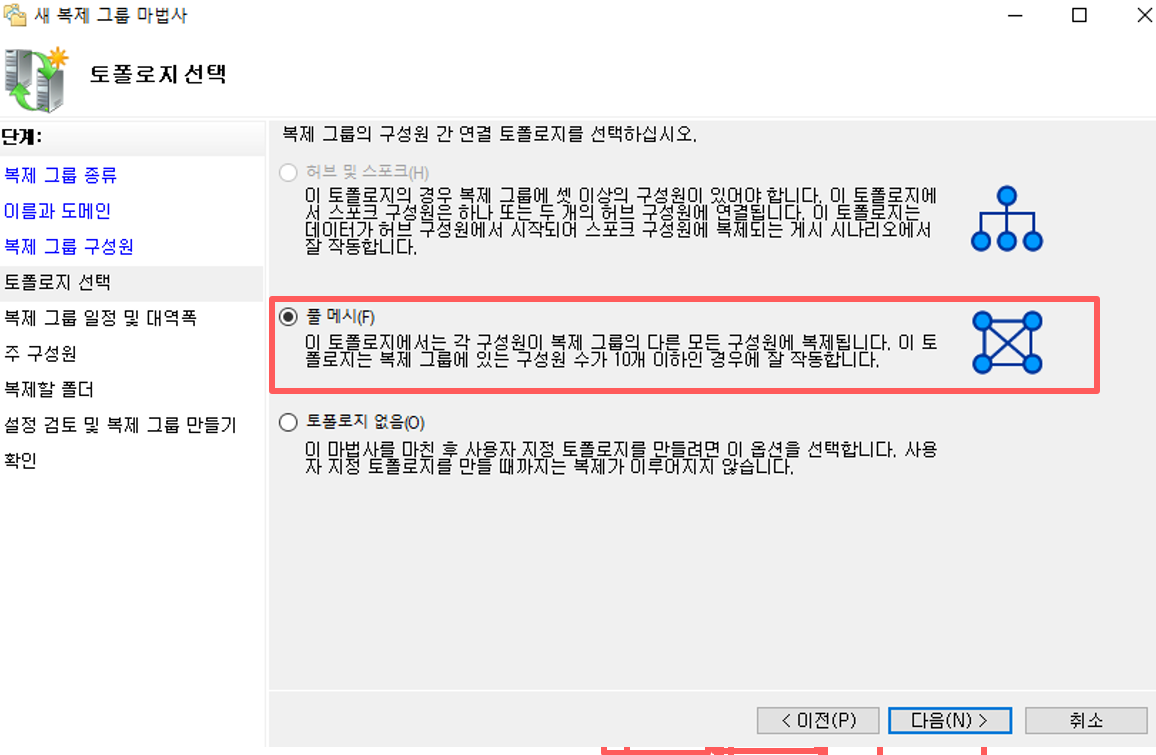

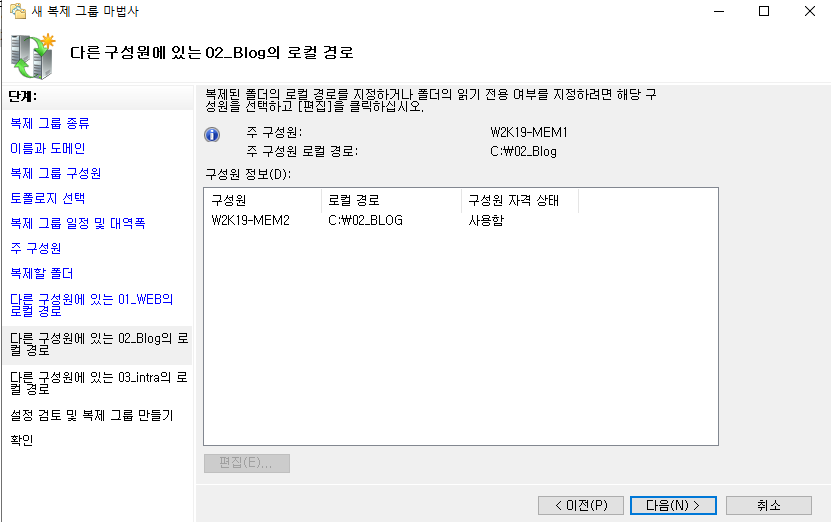

dfs 복제

mem1, mem2에 다 DFS 복제를 깔아준다

mem1에서만 작업

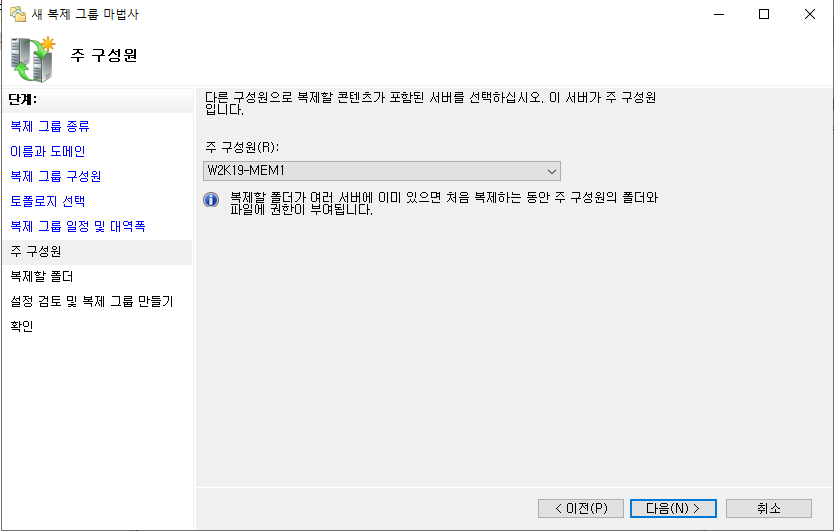

위처럼 됐으면 다음

세개이상 있을땐 허브 및 스포크도 되지만 중간거로함

여기도 다음

주 구성원을 선택하고 ( 여기서는 MEM1)

경로들을 다 설정해준다

이런식으로

그리고 다음을 누르면

이렇게 결과값이 나온다.

그리고 마무리하면

mem1에서 mem2로 복제파일을 자동으로 가져왔다.

STP

Spanning Tree Protocol

스위치의 루프 방지를 위해 사용한다.

목적지에 계속 도달하지 못하고 계속 네트워크를 돌아다닌다.

그래서 스위치의 특정 포트를 차단한다

1. 브리징 루프를 해결하기 위해 IEEE에서 정의한 표준프로토콜

2. 원리는 스위치의 특정 포트를 논리적으로 차단하여 프레임 전송처리를 못하게 하는 것.

Bridge ID

1. 64bit 체계로 Switch 구분하는 식별자

2. priority 16bit (기본값 32768( ox8000) + VLAN 1)

3. MAC Address 48bit

spanning -tree vlan 1 priority

하는방법 ( 3개 스위치 )

세개의 스위치중 대장 스위치( root bridge ) 를 선정

대장 스위치는 VLAN 의 MAC Address를 비교해서 가장 작은 주소를 대장 으로 선정한다.

그리고 나머지에서 또 작은 MAC Address를 비교해서 작은 숫자를 BACKUP로 한다.

나머지는 NON 으로 한다.

루트브릿지가 아닌 브릿지는 루트브릿지로 가는 최소 코스트값을 갖는 포트를 루트 포트로 지정한다

기냥 연결하면 자동적으로 Root Bridge와 Backup Bridge를 설정하고

Block Port가 생기게 된다.

아래

찾는방법 ( 3개짜리 )

먼저 이렇게 만든다

그리고 아래처럼 vlan 값을 기록

이렇게 일단해두고

비교해보면

이렇게 된다.

12시방향이 MAC Address가 더 작기때문에 DESIGNATED PORT는 이렇게 됨

이렇게 연결하면

BACKUP ROOT BRIDGE 라고 하고

NON ROOT BRIDGE 라고 한다

조금 기다리면 아래처럼 블록포트가 주황불이 된다.

확인은 Root Bridge에서

자신이 ROOT BRIDGE 라고 표기해준다.

그리고 자신이 연결된 포트가 DESIGNATED PORT 라고 알려준다.

BACKUP ROOT BRIDGE 로 가보면

NON ROOT BRIDGE

자신의 주소와 ROOT 포트와

BLOCK 된 포트를 알려준다.

찾는방법 ( 4개짜리 )

먼저 이렇게 만들어두고 VLAN 의 MAC Address의 값을 입력해둔다.

MAC Address 값을 비교해보면

일단 1시방향이 루트 브릿지가 된다

그러면 루트 브릿지와 연결된 두대중 작은 값이 BACKUP이 된다.

그리고 나머지는 자연스레 NON ROOT가 된다

이렇게 된다

그러면 Root와 가장 먼 Switch가 양쪽의 두대를 비교해서 작은쪽에 Root Port를 주고 큰쪽에 Block 처리하게 된다

아래처럼

수동변경 1

강제로 root와 Backup 값을 주는법

아래 명령어를 이용할건데

#spanning-tree vlan 1 root primary

##sp vl 1 ro pr

#spanning-tree vlan 1 root second

##sp vl 1 ro se

확인하는 명령어는

#do sh sp vl 1

11시 방향에

1시방향에

이렇게 입력하면 11시방향은 Root Bridge가 되고

1시방향은 Backup Bridge가 된다.

이렇게

수동변경 2

결국 지들이 root bridge를 설정하는 방법은 priority 값으로 비교하는건데 그걸 바꾸는거다

아래 명령어로 수동으로 바꾼다.

#sp vl 1 pr 4096

#sp vl 1 pr 81924096배수로 설정되기때문에 값을 넣으려면

4096 8192 12288 16384 20480 ... 으로 입력하면 된다.

아래 에서

11시 방향 아래 포트를 Block 처리 해보자.

기본 개념은 5시를 root, 1시를 second로 설정하면 당연히 11시방향 아래 포트가 block처리 될거다

5시방향에

sp vl 1 pr 4096

1시방향에

sp vl 1 pr 8192

이렇게 하면 아래처럼 변경된다.

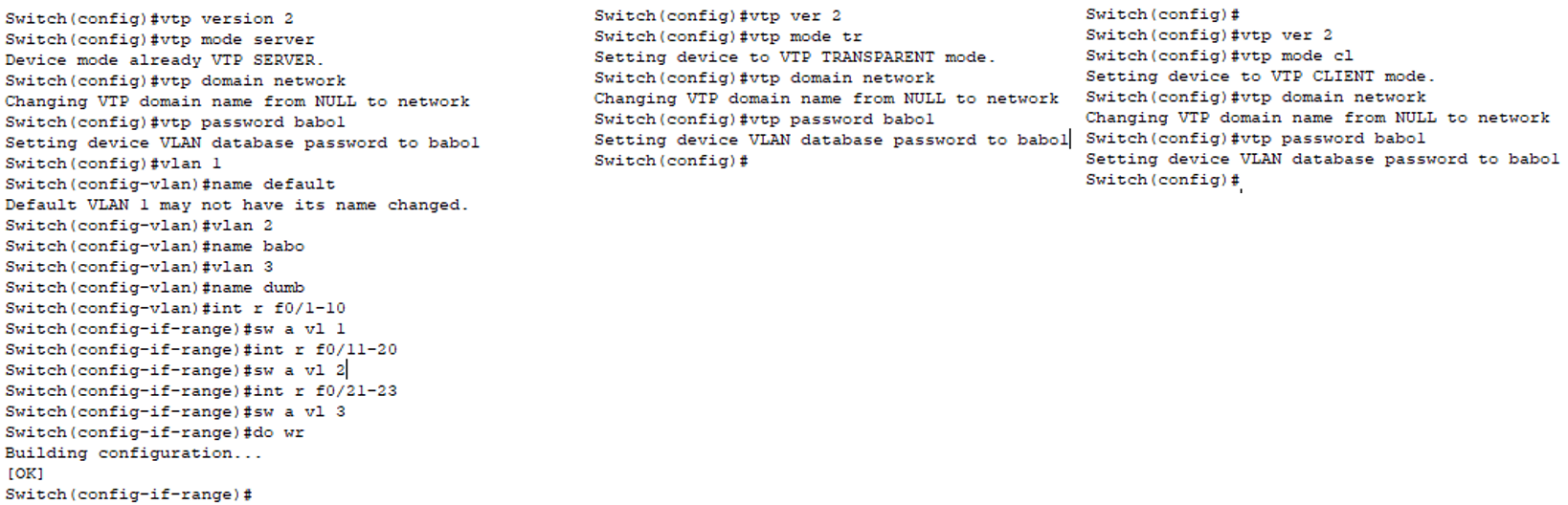

VTP

Vlan Transport Protocol

Cisco 전용 Protocol이고 Trunk로 연결된 Switch 간 VLAN 정보 공유 기능

여러대의 스위치가 연결된 VLAN환경에서 VLAN 데이터베이스 관리가 효율적

실습으로 해보자

이렇게 구성할거다

먼저 모든 port를 trunk모드로 바꿔준다.

1번 스위치에 기본적으로 이렇게 되어있는데,

do sh vtp st

vlan 설정해주고

do sh vtp st해보면 아래처럼 바뀌어있다.

7시 스위치

vtp ver 2

vtp mode client

vtp domain sangm

vtp password babo하고 보면 아래처럼 추가되어있다.

설정이 끝난 모습

설정 2번째

설정은

먼저 Trunk 포트 설정

1번 스위치

2번 스위치

3번 스위치

그리고 1번에 기본 설정 해주고 2,3번엔 로그인만 하면된다.

do sh vtp st

해보면

1번

2번

3번

이렇게 잘 변경된 것을 볼 수 있다.

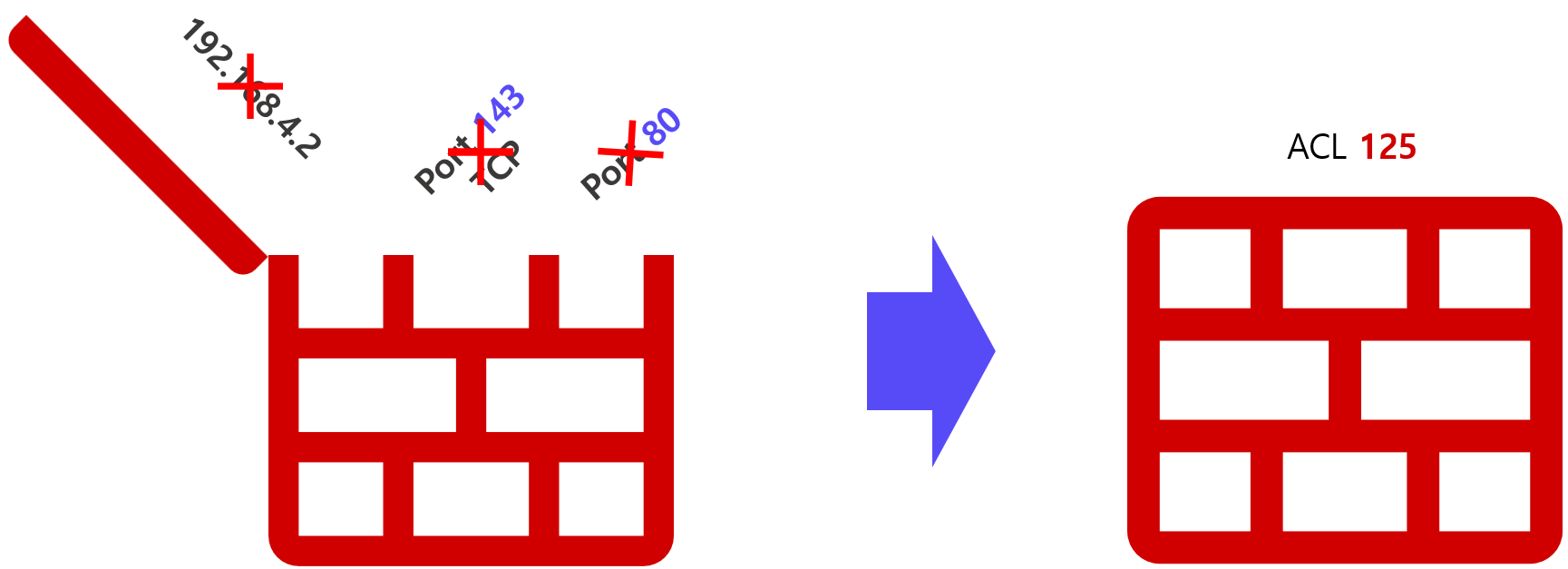

ACL

Access Control List

네트워크에 들어오고 나가는 패킷의 접근을 제어하는 라우터의 방화벽같은것이다.

기본적으로

표준 ACL

확장 ACL

이 두가지가 있는데,

표준 ACL은 IP만 제어한다

1~ 99 번호를 사용해 제어하고

표준 ACL은 IP만 제어한다

1~ 99 번호를 사용해 제어하고

확장 ACL은 IP에 더해 TCP, UDP, 포트번호까지 제어할 수 있다.

100~199 번호를 사용해 제어한다.

이런식으로 배치하게된다.

위의 사진을 보면 R2에 50번 ACL을 설정하고 라우터 1과 통신하는 C2에 설정해놨다.

PC A와 F 를 허용하게 했지만, 설정한 순서대로 먼저 적용이 되기때문에, F pc는 중간의 '모두 거부' 때문에 무시되어 결과적으로 A만 허용되게 된다.

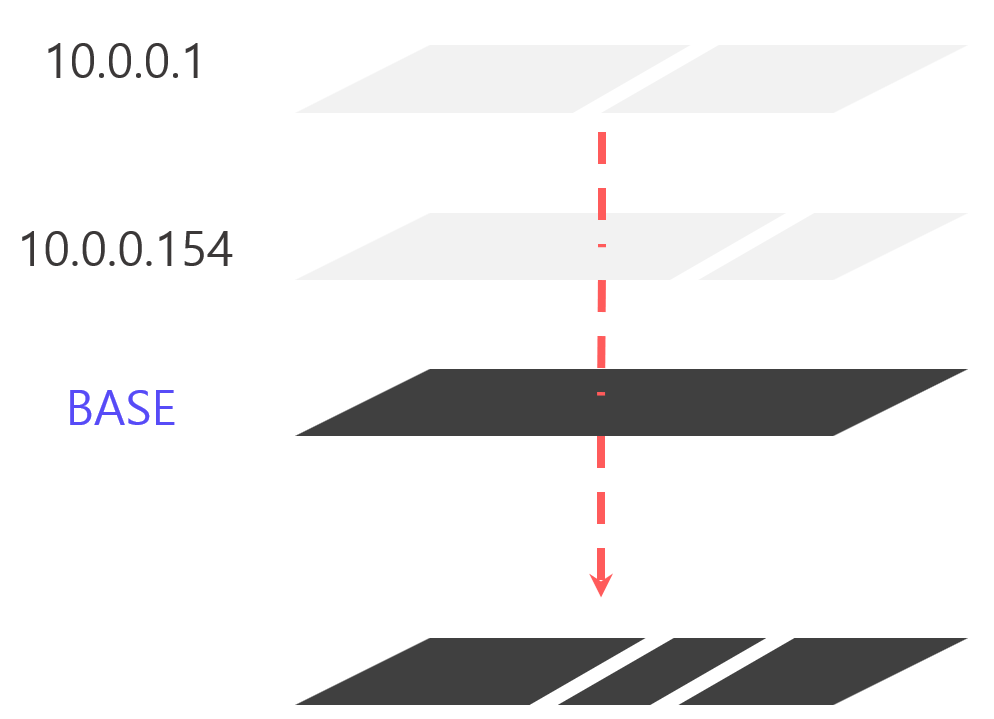

ACL을 생성할 때 보면

만드는 순서대로 적용되는데

기본적으로 acl의 가장 끝에 모든것을 막는 bace가 깔려있다.

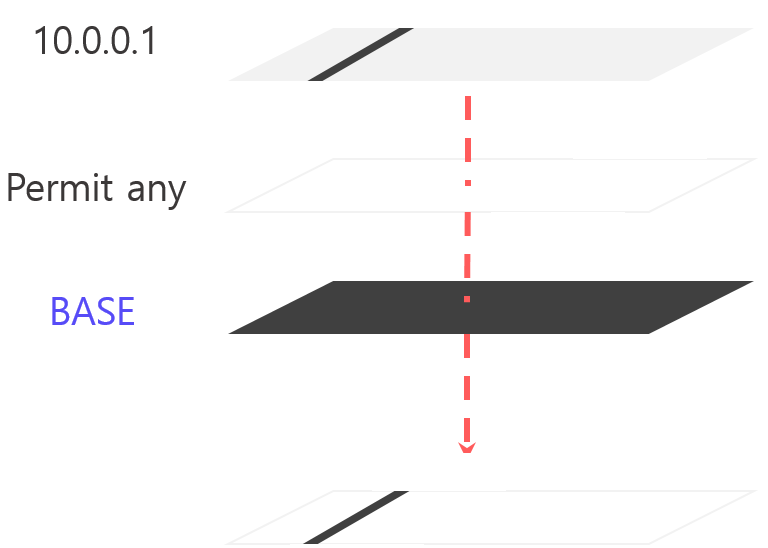

순서대로 적용하면 permit 선언 할때는 크게 문제가 되지않는다.

하지만 deny 선언할때는 아래처럼 base 때문에 의미가 없어진다.

그래서 permit any를 선언해주면 아래처럼 deny가 적용된다.

근데 permit any 선언후 deny선언한게 있으면, 의미가 없어진다.

'

실습을 위해 아래처럼 구성해봤다.

아래는 PC4를 라우터를 넘어 2번서버 pc로 가는 법을 막아봤다.

먼저 50번의 설정을 해준다.

10.0.0.2를 막고,

나머지를 허용해준다.

그리고 라우터 2번의 f0/0포트에 ACL을 적용해준다.

access-list 50 deny 10.0.0.2

access-list 50 permit any

int f0/1

ip access-group 50 in

서버 pc에서는 서버 2까지 잘 넘어간다

하지만 pc4에서는 넘어가지않는다

1. L3, L4 필터링

2. 위에서 부터 아래로 적용

3. deny any any

4. White list : 기본적으로 다 막고 필요한 host에게만 허용

5. black list : 기본적으로 모두 허용하고 필요한 host 차단

Default ACL ( 1~99 )

오로지 Source IP 필터링 L3

Extend ACL ( 1~99 )

출발지,목적지 IP주소,TCP,UDP,포트번호를

참조하여 패킷을 필터링

100~199, 2000~2699 번호 사용

Named ACL ( 1~99 )

표준 ACL과 같음, ACL선언시 번호가 아닌 사용자

설정 값을 이용

Named 확장 ACL

확장 ACL과 같으며,ACL 선언시 번호가 아닌 사용자 설정값 사용

R2>en

R2#conf t

R2(config)#ip access-list extend R2_ACL

R2(config-ext-nacl)#permit tcp any host 1.1.1.1

R2(config-ext-nacl)#deny ip any any

R2(config-ext-nacl)#exit

R2(config)#do show access-list

Extended IP access list R2_ACL

permit tcp any host 1.1.1.1

deny ip any any

R2(config)#ip access-list extended R2_ACL

R2(config-ext-nacl)#15 permit tcp any host 203.230.7.1

R2(config-ext-nacl)#do show access-list

Windows 그룹 정책

윈도우에선 사용자 혹은 그룹별로 무수히 많은 제한을 할 수있는데,

아래로 어떤 제한을 할 수있는지 알아보자.

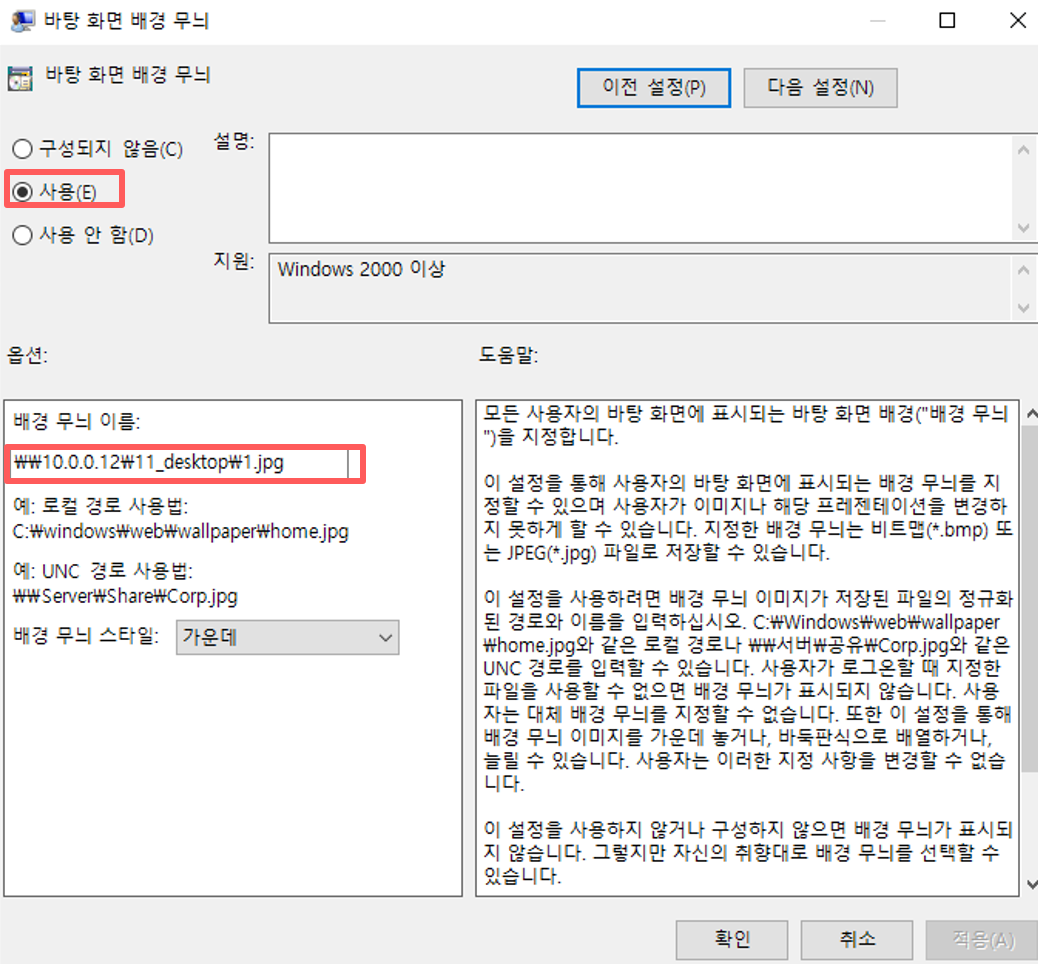

배경화면 설정

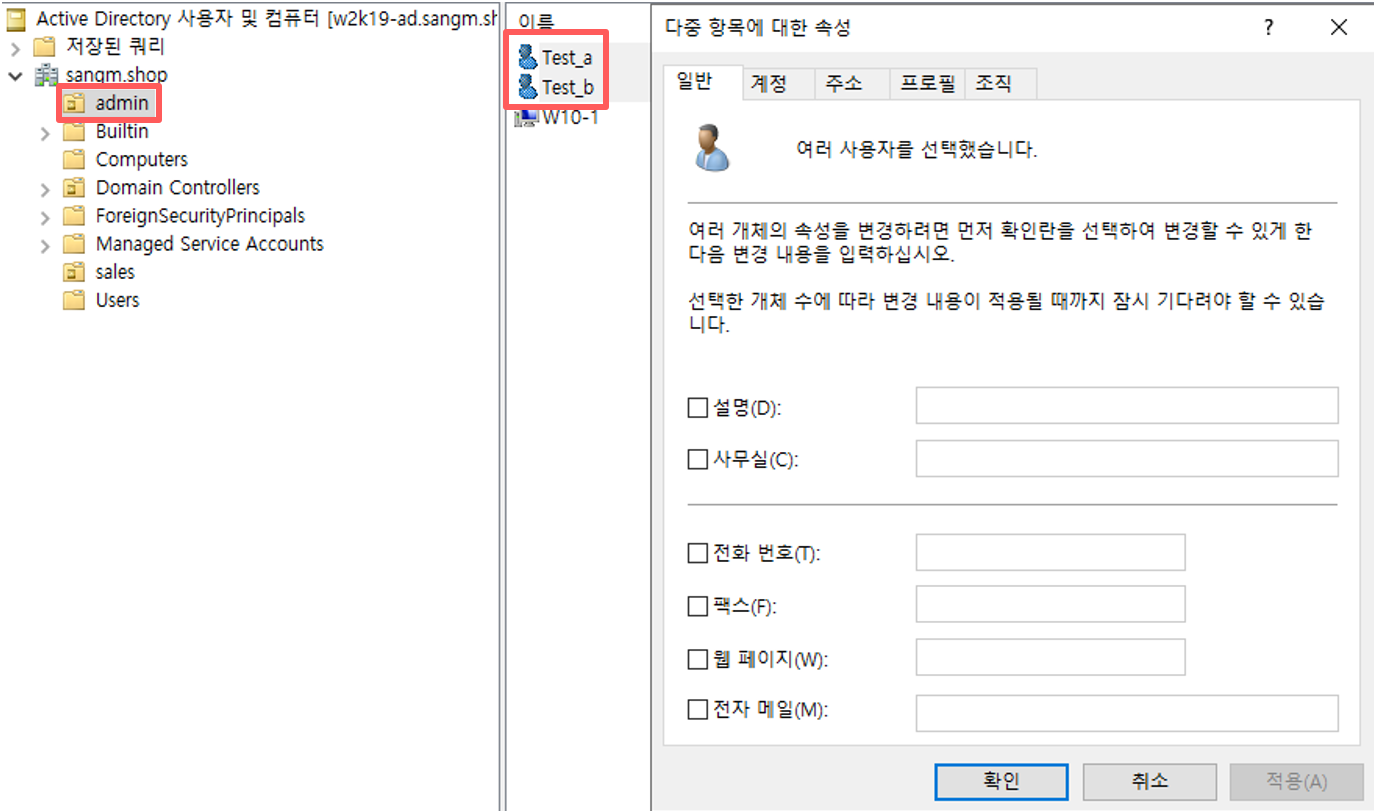

id 일단 a b 만들어주고

그룹 만들어서 거기 넣기

w10 에 a 계정쓸거니 admin이라는 그룹만들어서 아래처럼 넣어줌

sales에는 아래처럼 넣기

mem1에 11_desktop 만들기

안에 1, 2 jpg 파일 만들기

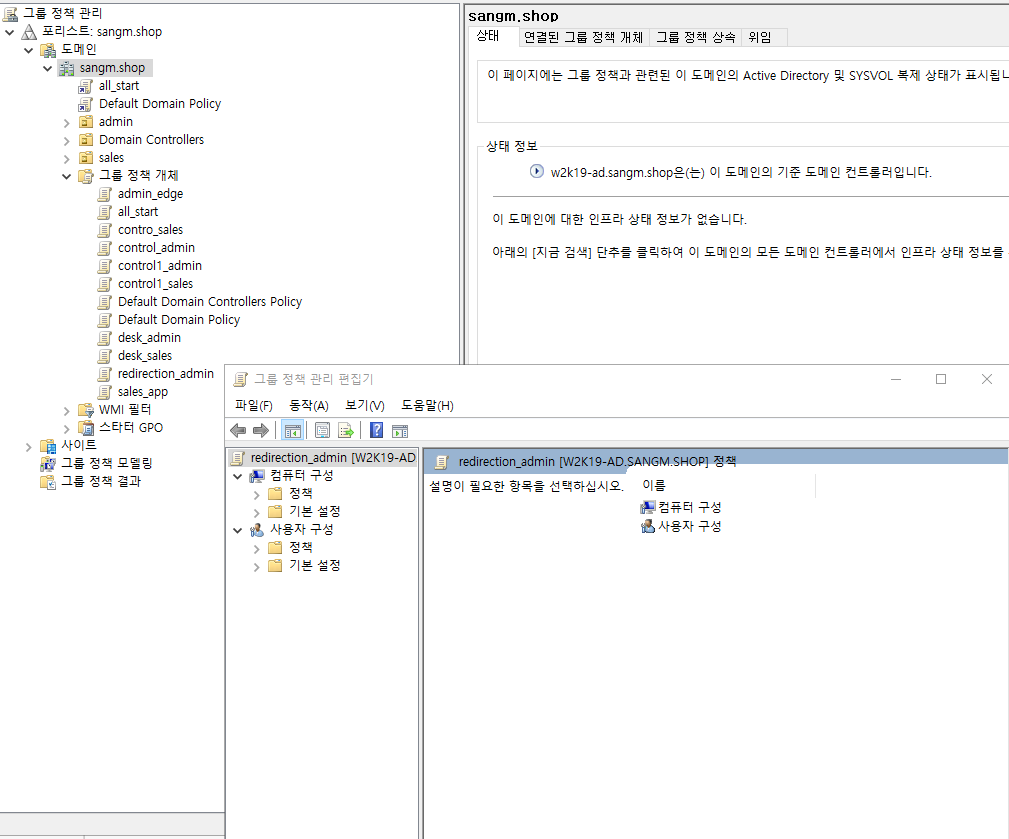

그룹정책관리

그룹정책 개체에 일단 새로 생성

우클릭 편집

바탕화면에 배경화면 무늬 클릭

배경무늬이름 10.0.0.12 안의 1.jpg파일 설정 후 확인

설정할 파일 우클릭해서 기존 GPO 연결 클릭

아래 누르고 확인

로그인할 pc에서

gpupdate /force

하고

로그인해보면

배경바뀜 ( 대충이미지 파일만든다고 저래했지만 저거 이미지임!!!)

제어판 제어하기

먼저 그룹정책관리에서 새로 그룹정책을 만들어준다.

아래처럼 들어가면

아래처럼 뜨는데, 사용으로 체크하고 확인

아래처럼 admin 그룹에 추가해준다.

그리고 gpupdate /force 해주면

제어판을 들어가면

아래와같은 오류메시지 창이 나타난다.

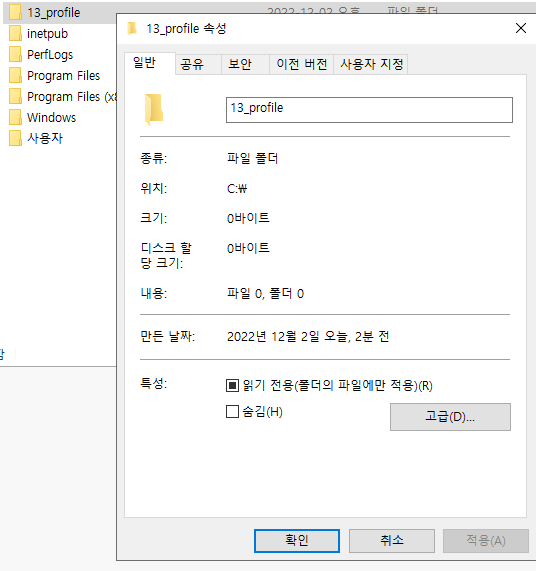

아이디 파일 생성

먼저 C드라이브에 아래처럼 폴더를 만든다

그리고 사용자 및 컴퓨터에 가서 admin에 계정 두개 다 옮겨주고 같이 클릭해 속성으로 드간다

그리고 프로필 들어가서 아래처럼 설정해준다.

그리고 w11에서 로그인해서 파일이랑 만들어주고

같은아이디로 멤버서버에 등록된 pc에 같은 아이디로 들어가보면 만들어진 폴더가 고대로 보인다. 이 폴더들은 로그인에 따라 이동하게 되어있다.

실시간 파일 공유

이번엔 실시간으로 파일이 아이디로 옮겨지는걸 확인해보자

그룹정책관리에 새로 만들고 편집드가자

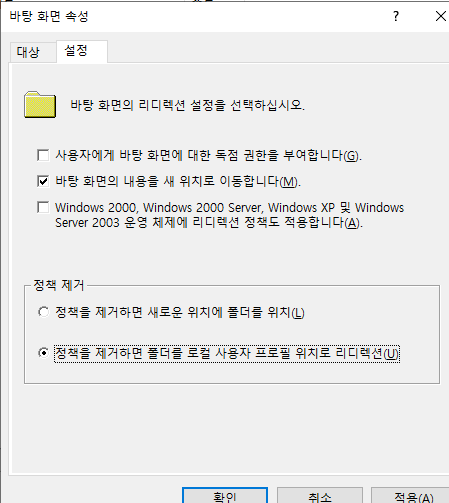

그리고 아래처럼 들어가서 바탕화면 우클릭 속성

아래처럼 설정바꾼다.

그리고 만들어놓은 경로로 경로 설정

그리고 설정으로 가서 아래처럼 체크

문서, 다운로드도 마찬가지

admin에 추가

그리고 둘다 로그아웃하고 로그인해서 파일만들면

다른 서버에 실시간으로 등록된다.

NAT

Network Address Translation

routing 정보가 서로 공유되지 않는 다른 두 네트워크 사이의 통신을 가능하게 하는 기술

대표적인 것이 사설망과 공인망 사이에서 통신을 가능하게 하는 것.

그러나 망이 커지고 보안등의 목적으로 사설망과 사설망, 공인망과 공인망 사이에서도 NAT가 사용되어짐

Static NAT : 사설ip와 공인 ip 1대1

자주쓰진않고 서버쪽에섬서만 쓴다

Dynamic NAT : 다수의 사설 IP와 다수의 공인 IP 1대1

집에서 쓰는 공유기가 이런 원리이다

Dynamic NAT-Pat : 다수의 사설 IP 와 1개의 공인 IP

실습해보자

Static NAT

이런데서

1번 라우터에 아래처럼

int f0/0

ip nat inside

int s0/0

ip nat outside

exit

ip nat inside source static 192.168.0.1 200.200.200.1입력한다

3번라우터에

exit

int f0/0

ip nat inside

int s0/0

ip nat outside

exit

ip nat inside source static 192.168.1.1 222.222.222.2이렇게 입력한다

그리고 서버 0번에서 핑을 쳐보면 다 된다.

이렇게 되면, 외부에서 사이트로 접속할때, 서버의 직접적인 IP를 노출시키지 않아도 된다.

실습 2

첫번째 라우터에

no ip nat inside source static 192.168.0.1 200.200.200.1

access-list 11 permit 192.168.0.0 0.0.0.255

ip nat pool babo 200.200.200.1 200.200.200.2 netmask 255.255.255.248

ip nat inside source list 11 pool babo

하면

ping이 라우터 3번까지 잘 간다

Dynamic Nat

1번 라우터에

ip nat pool babo 200.200.200.3 200.200.200.4 netmask 255.255.255.248

ip nat source list 1 pool babo

하면

ping이 잘 나간다

서버 잘 접속된다.

'클라우드 교육 > 보고서!' 카테고리의 다른 글

<5주차> 네트워크 교육 정리! (0) 2022.11.28 <4주차> 네트워크 교육 정리! (0) 2022.11.20 <3주차> 네트워크 교육 정리! (1) 2022.11.14 <2주차> 리눅스 교육 정리! (0) 2022.11.07 <1주차> 리눅스 교육 정리! (0) 2022.10.29